IOS操作

- 特権モードに入る

>enable - グローバルコンフィギュレーションモードに入る

#configure terminal - ユーザモードで使用可能なコマンドリストを確認

>? - 最近入力したコマンドの履歴

#show history

Ciscoルータの基本設定

- ルータの名前をNに設定

(config)#hostname N - インターフェイスモードに入る

(config)#interface fa0/0 - IPアドレスの設定

(config-if)#ip address 10.1.1.1 255.255.255.0 - インターフェイスの有効化

(config-if)#no shutdown - インターフェイスを管理的に無効化

(config-if)# shutdown - EXECモードに対するローカルパスワード(暗号化なし)をpassに設定

(config)#enable password pass - EXECモードに対するローカルパスワード(暗号化あり)をpass2に設定

(config)#enable secret pass2 - コンソールパスワードをpassに設定

(config)#line console 0

(config-line)#password pass

(config-line)#login - 仮想端末(telnet)でパスワードをpassに設定(同時接続4まで)

(config)#line vty 0 3

(config-line)#password pass

(config-line)#login - コンフィグレーション上の全パスワードの暗号化

(config)#service password-encryption - Serial0/0インターフェイスに対する説明文の設定

(config)#interface serial0/0

(config-if)#description description2222 - Serial0/0インターフェイスの帯域幅を128kbpsに設定

(config)#interface s0/0

(config-if)#bandwidth 128 - MoTDバナーの設定(区切り文字 #)

(config)banner motd # - バックツーバックシリアル接続を行うためのDCE側の設定(64kbps)

(config-if)#clock rate 64000 - 入力中にメッセージが割り込んで表示されたときのコマンドの再表示

(config-line)#logging synchronous - EXECセッションタイムアウト時間を10分10秒に設定

(config-line)#exec-timeout 10 10 - EXEXセッションタイムアウトを防ぐ(タイムアウトしない)

(config-line)#exec-timeout 0 0 or no exec-timeout - DNSサーバのIPアドレスの設定

(config)#ip name-server 10.1.1.100 - ドメイン名の設定

(config)#ip domain-name a.com - DNSへの名前解決の無効化

(config)#no ip domain-lookup - Cisco IOSで名前解決をする(name 10.1.1.1)

(config)#ip host name 10.1.1.1

Ciscoルータの検証

- ホストの確認

#show hosts - fa0/0インターフェイスの設定パラメータおよび統計情報の表示

#show interfaces fa0/0 - DHCPアドレスプールの表示

#show dhcp pool - DHCPサーバの統計

#show ip dhcp server statistics - インターフェイスのIPに関する情報の表示

#show ip interface - 全インターフェイスの状態を要約で表示

#show ip interface brief - 実行中のコンフィギュレーションの表示

#show running-config - NVRAMのコンフィギュレーションの表示

#show startup-config - シリアルコントローラのハードウェアに関する固有情報

ケーブルの種類などの表示(DTE,DCEどちらかなのか確認する)

"show controllers serial0/0

Ciscoルータの管理

- IOSのバックアップコピーをTFTPサーバへ作成

#copy flash: tftp: - RAMの実行コンフィギュレーションをフラッシュメモリに格納

#copy running-config flash: - 実行コンフィギュレーションをNVRAMに保存

#copy running-config startup-config - TFTPサーバからRAM上にコンフィギュレーションをダウンロード

#copy tftp: running-config - TFTPサーバにバックアップ済みのIOSをルータへ格納

#copy tftp: flash: - Cisco IOSソフトウェアを保存するためにメモリの容量を調べる

#show version

#show flash: - フラッシュメモリの内容を表示

#show flash - 拡張pingの実行

#ping - ARPテーブルの表示

#show arp - 特定のARPテーブルの表示

#show ip arp 10.1.1.1 - ルータに関する情報の表示(実行中のIOS、メモリサイズ、搭載しているインターフェイスの種類と数の表示)

#show version - ルータ(10.1.1.1)へのtelnetの実行

#telnet 10.1.1.1 - telnet接続の終了

#exit - ルータに対する接続状態(ライン接続)の表示

#show users - telnetセッションの中断

[ctrl]+[shift]+[6]キーを押した後、[x]キー - 中断したTelnetセッションの表示

#show sessions - 事前に使用していた中断中のTelenetセッションの再開

#resume(または[Enter]キー押下) - 中断中のTelnetセッションの再開(セッション 2)

#resume 2 - 直前に使用していた中断中のTelnetのセッションの終了

#disconnect - デバッグメッセージにタイムスタンプ(ミリ秒単位)を追加

(config)#service timestamps debug datatime msec - デバッグを実行する前に現在のCPU使用率の表示

#show process - 実行中のデバッグを表示

#show debugging - VTYセッション(Telnet接続)上でのデバッグに関する出力の表示

#terminal monitor - すべてのデバッグの停止

#undebug all(# no debug all) - パケットが宛先につくまでの確認

#traceroute - copy以外で現在の設定をNVRAMへ保存

#write memory - ルータのコンフィギュレーションレジスタをデフォルトに戻す

(config)#config-register 0x2102 - パスワードリセットのためのコンフィギュレーションレジスタの変更

(config)#config-register 0x2142 - TFTPサーバ(10.1.1.100)にあるIOSソフトウェアを使用したルータの起動

(config)boot system tftp ~~~ - NVRAMのコンフィギュレーションの消去

#erace startup-config - ルータの再起動

#reload - ルータの初期化

#erace startup-config

#reload

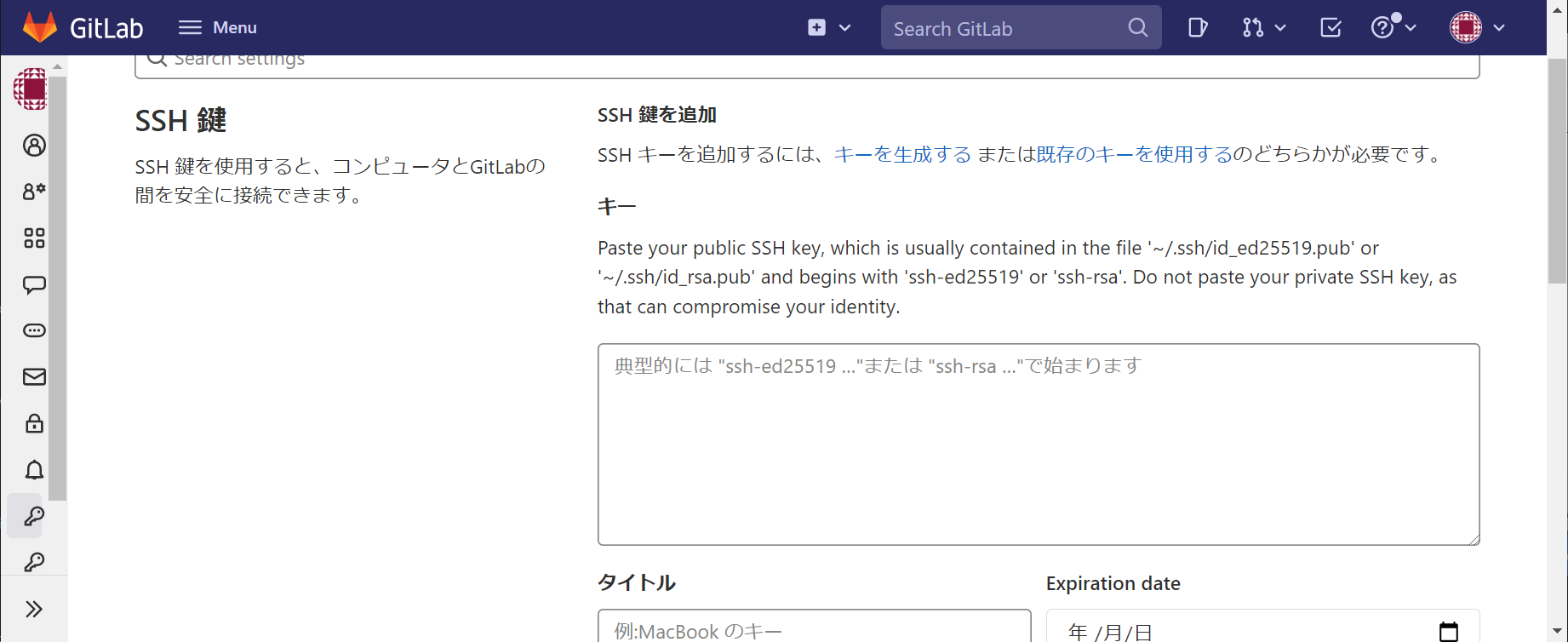

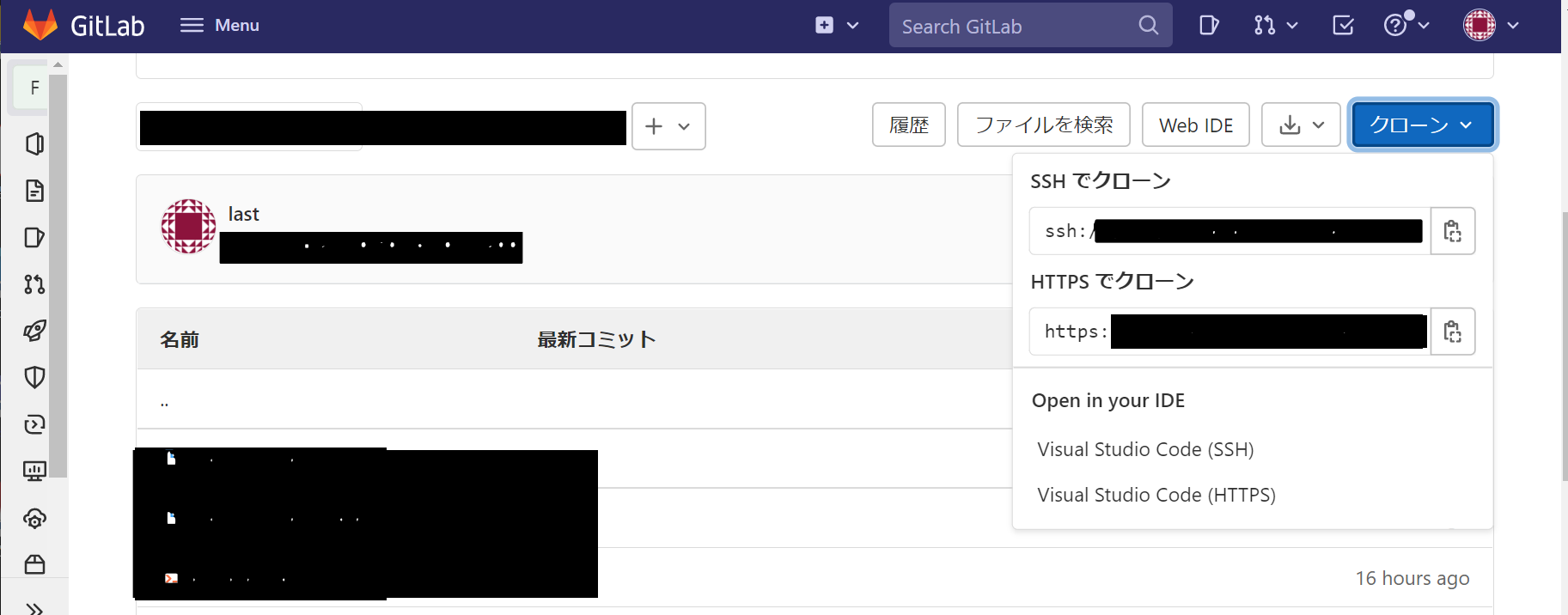

- SSHでのみリモートログインの許可

(config)#line vty 0 4

(config-line)#tranceport input ssh - SSHサーバに対する接続のステータスの表示

# show ssh - SSHのバージョンとコンフィギュレーション情報の表示

#show ip ssh - CDPのグローバルな情報の表示

#show cdp - 直接接続されたCiscoデバイスの要約情報の表示

#show cdp neighbors - 直接接続された全Ciscoデバイスの詳細情報の表示

#show cdp neighbors detail - 直接接続された特性のCiscoデバイスの詳細情報

#show cdp entry デバイスID - CDPパケットの詳細情報

#show cdp traffic - インターフェイスおよびCDPタイマー情報の表示

#show cdp interface - CDPをデバイス全体で無効化

(config)#no cdp run - インターフェイスでCDPを無効化

(config-if)#no cdp enable - CDPv2のアドバタイズを無効化

(config)#no cdp advertiese-v2