前回の文学フリマ札幌7もキービジュアルを担当させていただきましたが、

今回も縁がありまして引き続きキービジュアルを担当させていただきました。

ありがとうございます。

今回は、夏の北海道をテーマにして熊がバイクに乗るイラストを描きました。

インパクトがあって評判もよさそうで何よりです。

その他に、毎年文学フリマ札幌に参加している友人の小説の表紙等も

担当していたのですが今回は不参加のため見送りになりましたので残念です。

文学フリマ札幌も年々と参加者が

増えてきていますので次回も楽しみにしています。

作成者: roroi_ng

FQDNとは?メールやウェブサイトにおける完全修飾ドメイン名の重要性

ウェブサイトやメールサービスを利用する際に、よく「FQDN」という言葉を聞くことがあるかもしれません。FQDNは、「Fully Qualified Domain Name(完全修飾ドメイン名)」の略で、インターネット上で唯一のドメインを特定するための完全なドメイン名です。今回は、FQDNについて詳しく解説していきます。

FQDNは、DNS(Domain Name System)システムで使用されるドメイン名の表現方法です。DNSは、ドメイン階層の管理を行い、ドメイン名から対応するIPアドレスやメールサーバーの情報を見つけるために使われます。FQDNは、ルートドメインから始まり、全ての階層を正確に示すことが特徴です。

FQDNの例を挙げてみましょう:

www.example.com.

この例では、「www」というサブドメインが「example.com」というドメインの下にあります。最後のドット(.)がないと相対ドメイン名となり、現在のコンテキストに基づいて解釈されますが、FQDNは全ての階層を示すため、ドメイン階層が一意に特定されます。

FQDNの重要性は、インターネット上での正確な名前解決にあります。ウェブサイトやメールサーバーなどのインターネットリソースは、FQDNによって一意に識別されるため、正確なアクセスやメールの送受信が可能になります。FQDNを使用することで、ドメイン名の競合や混乱を防ぎ、信頼性のある通信環境を確立できます。

ウェブサイトを構築する際には、FQDNを正確に設定することで、正しいアクセスやSEO(検索エンジン最適化)の向上に貢献します。また、メールサーバーの設定においても、SPFやDKIM(DomainKeys Identified Mail)などのセキュリティ技術を正しく適用するためにFQDNが必要です。

今回私自身もSPFに記載するときに、ドメインの末尾に.[ドット]が必要か悩んだために記載しました。

基本的に、.[ドット]がドメインの末尾にあれば、記載通りのドメインが表示されると思っておきます。

サーバーのスペック情報をSSH接続で確認

- CPU、クロック、コア数/スレッド数を確認するには、以下のコマンドを使用します:

cat /proc/cpuinfo | grep "model name" # CPUモデル名

cat /proc/cpuinfo | grep "cpu MHz" # クロック周波数

cat /proc/cpuinfo | grep "cpu cores" # コア数

cat /proc/cpuinfo | grep "siblings" # スレッド数(ハイパースレッディング対応時)

- メモリを確認するには、以下のコマンドを使用します:

cat /proc/meminfo | grep "MemTotal" # インストールされているメモリの総容量

- 内蔵ストレージとRAIDの構成を確認するには、以下のコマンドを使用します:

fdisk -l # ディスクパーティションの情報を表示

cat /proc/mdstat # RAIDのステータスと構成を表示

ただし、RAIDの情報を表示するためには、システムがRAIDを使用している必要があります。

以上のコマンドを使用して、指定されたスペック情報をSSH接続で確認することができます。

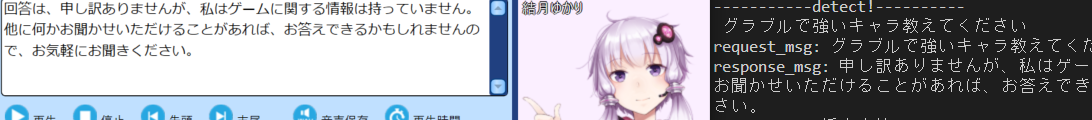

自分の音声でChatGPTベースの結月ゆかりと会話する。

世間ではChatGPTブームですね。ChatGPTと対話することで、

コンテンツを作りあげてる方たちがたくさんいるわけですが、

私の場合、結月ゆかりのボイスロイドを所持しているので、APIで紐づけて読み上げてもらえたらなと思いました。

調べてみるとさっそくヒットしました。

【2時間で作る!!】VOICEROIDと会話したかったのでPython会話システムを作るv1【紲星あかりとお喋りしたい!!】

上記のサイトを参考にすると私も作成できました。自分の声が文字として拾い上げられて結月ゆかりが返事してくれます。感動です。

以下イメージ。環境はwindows10

ソースコードの変更箇所として

APIキーやPATHについての知識が必要となりますが

そこらへんを抑えておけば再現できるかと思います。

2022年を振り返る

労働環境も変わり去年とは活動内容が変わりました。

2022年は物理環境のお勉強でした。主にOSI参照モデルのレイヤー1から2までの範囲。

物理サーバー、スイッチ、ルーター、ラッキング等々。

ハードウェアに関しては知らないことばかりと再認識しました。

ついでにCCNAに挑戦しましたが落ちました。

ソフトウェア関連では、VScodeの環境構築から、Python,Docker,WSL,React,Next.js等々と

流行りものをハンズオンしながら基本的なことを学びました。

あとは趣味でUnityのC#でゲーム制作をしてみたりと。。。

イラストは、第7回文学フリマにてポスターのイラストを担当しました。

後は小説の本の表紙を2冊担当

色々と課題と伸びしろを感じました。

今後はAWSの勉強をする予定です。

SAAの資格勉強をしつつAWSのビジネスモデルを考えていきたいところ。

SFPの基本について

SFPとは

光ファイバーのケーブルを通すためのポート。

SFPトランシーバが必要になる。

SFPトランシーバについて

以下のサイトの通り、SFPトランシーバには、「SFP」と「SFP+」がある。

それぞれネットワーク通信の速度が違う。

SFPは1Gbps

SFP+は10Gbps

SFPの種類について

https://community.fs.com/jp/blog/sfp-module-what-is-it-and-how-to-choose-it.html

SFPの取り付け、取り外し方

https://www.alaxala.com/jp/techinfo/archive/manual/AX7800S/HTML/10_10_/HARDWARE/0104.HTM

取り外すときはレバーを下げてから取り出すと覚えておく。

光ファイバケーブルについて

光ファイバケーブルは2本で構成されており、

送信用のTX,受信用のRXがある。

光ファイバケーブルで通信をする場合、送信元がTXの場合、送信先をRXにする。

送信元がRXの場合、送信先をTXにすることでリンクアップすることに注意する。

https://www.itbook.info/network/phy02.html

ファイルストレージについてやっと興味を持つ

ファイルシステムとか言葉をよく聞きつつもあまり理解していなかった。

最近、AWSの資格勉強をするうちに

Fsxだの、EFSだのEBS、S3と知るうちにファイルストレーががに興味を持った。

しかし、ファイルシステムとファイルストレージの意味は違う。

まずは用語の意味を整理

ファイルシステム...ストレージ上のファイルを管理する仕組み

ファイルストレージ...データをファイルやフォルダの単位で階層構造として管理するストレージ。

なお、他にもブロックストレージやオブジェクトストレージがある。

つまり、ファイルストレージを管理するのがファイルシステムと覚えておく。

なので、Linux等でファイルシステムをマウントするってことは、Linuxのディレクトリ構造に何かしらのファイルストレージを追加するって思っておこう。

その上での疑問点。

LinuxやWindowsのファイル形式ってどうなっているのか?

ファイルシステム(FAT32、FAT16、NTFS、exFAT、HFS、HFS+、APFS)の違いについて

https://www.buffalo.jp/support/faq/detail/1079.html

APFSとは? MacOSで使われているファイルシステムについて解説

https://www.logitec.co.jp/data_recovery/column/vol107/

Linux&Windows混在環境でのバックアップとファイルシステム

https://slacknotebook.com/linux-windows-data-backup-and-filesystem/

NTFSがベストらしい。

スプラ3からネットワークを学ぶ

https://xtech.nikkei.com/atcl/nxt/column/18/02253/110900002/?P=3

スプラ3のネットワークをキャプチャしてみたという記事

・スプラ2ではP2P(ユーザー同士でNAT超えで接続)スプラ3はGCPのリレーサーバーを通じて通信を実施することでNATタイプがDでもプレイできるようになった

※Nintendo SwitchのNATタイプ判定はA、B、C、D、Fまであり、Aから順に回線が安定している。

・リレーサーバーを中継するとP2Pより遅延が発生するかとの懸念があるが、筆者曰く、遅延はパケットが通る経路にも依存するので、リレーサーバーを経由するほうが最短になることもあるとのこと。

所感

現在、スプラ3は通信エラーが多いのでキャプチャとれるもんならログを取得してみたい。

RDSのバックアップの保有期間を変更したい

AWS RDS(Relational Database Service)における自動バックアップの保有期間は35日まで、

自動バックアップの保有期間を35日以上にするためには以下の方法がある

・AWS Backupでバックアップルールの設定をする

・スナップショットを取得する。スナップショットには保有期間がない

・自動バックアップで取得したスナップショットをS3バケットへ手動でコピーする

S3バケットへのコピーは、RDSのスナップショット管理画面やAWS CLIなどから行う。

AWSでSNIを導入する

SNI(Server Name Indication)は、暗号化通信で

使用するサーバー証明書IPではなくドメインによって判断することができる。

SNIを導入すると、ドメイン名ごとにユニークなIPを紐づける必要がなくなる。

例えば、以下のドメイン名:IPの紐づきがあるとする。

「roroing.net」:111.111.111.111

「roroing.jp」:111.111.111.112

SNIを導入すると以下のように同じIPで異なるドメインを運用ができるため、IPの購入費用を抑えられるので経済的になる。

「roroing.net」:111.111.111.111

「roroing.jp」:111.111.111.111

AWSの場合、ALBとELBが対応している。

・ALB(Application Load Balancer)

・NLB(Network Load Balancer)

どちらとも、レイヤーが違えどもロードバランサーであり、

外部からの要求をロードバランサが、

内部のどのドメインにアクセスしたいかを判断することでSNIが成り立っている。

参考

https://ex-ture.com/blog/2021/07/14/elb-alb-nlb-clb/